Au sommaire

- Légal : NISv2, qu’est-ce que c’est ? Suis-je concerné ?

- Vulnérabilités critiques : VMWARE, CISCO et CONFLUENCE

- Rapports : 48% des directions de PME craignent une cyberattaque

- Formez vous : Fortinet

- Guide: Les identités et l’authentification

- Stratégie : ENISA, EU-CyCLONe et Europol

- Astuces et Outils

La directive Européenne NIS version 2

Qu’est-ce que c’est ? Suis-je concerné ?

La version 2 de la directive Européenne NIS (Network and Information system Security) vise à renforcer la résilience des entités Européennes en matière de cybersécurité….

VMWare – CVE-2023-34048

Une CVE a été publiée fin Octobre concernant une vulnérabilité critique (score CVSS 9.8) sur VMWare vCenter (v7 et 8) et Cloud Foundation (4.x et 5.x).

Vérifiez que votre infra est bien patchée ou planifiez le rapidement, en effet cette vulnérabilité permet à un attaquant d’exécuter du code à distance.

Bien entendu, pour qu’un attaquant utilise la vulnérabilité, il doit avoir un accès réseau à votre VMWare : par Internet si votre VMWare est exposé, mais cela peut être le cas également en local si un logiciel malveillant est déployé sur vos infrastructures, car il y a de fortes chances pour que les développeurs de rançongiciels tentent d’exploiter cette faille.

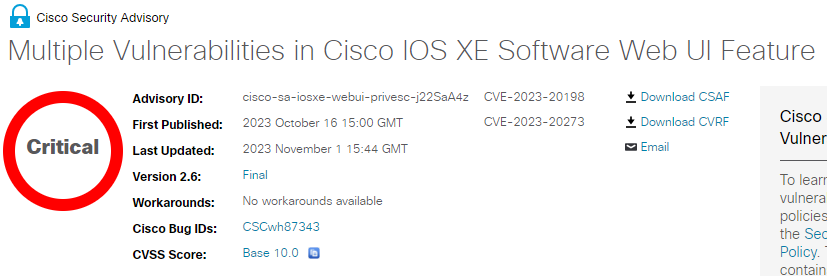

Cisco – CVE-2023-20198

Avec un score de 10, cette vulnérabilité est massivement exploitée. Elle touche le logiciel embarqué Cisco IOS XE.

Ne publiez pas l’administration HTTP(s) en dehors des réseaux d’administration : c’est la première recommandation des constructeurs en règle général.

Plus d’informations :

Baromètre Numérique 2023

Comme chaque année, France Num a publié son rapport d’étude relatif à la transformation numérique des TPE et PME françaises.

Coté Cyber, on retiendra que 48% des entreprises sondées ont « peur » de se faire pirater.

A noter que « Les secteurs les plus matures […] craignent moins les actes de cybermalveillance. »

C’est peut-être le bon moment de rationnaliser cette crainte en réalisant un audit ou diagnostic de maturité afin de mieux se préparer à une éventuelle attaque !

Formez-vous

Le premier niveau de certification chez Fortinet est accessible gratuitement.

Profitez-en !

Guide : Les identités et l’authentification

L’authentification vous permet de protéger vos données en matière de confidentialité, d’intégrité et de disponibilité.

Gérer des identités c’est maintenir une liste d’identités, l’authentification consiste à valider cette identité. Vous attribuerez ensuite des droits d’accès à une identité, qui sera vérifiée par son authentification lors de la demande d’accès.

Stratégies et Tendances

Connaissez-vous l’ENISA ? C’est l’agence de l’union européenne de la sécurité des systèmes d’information.

Le mois dernier, je faisais référence à l’intervention de Vincent Strubel, Directeur Général de l’ANSSI, qui indiquait dans les axes stratégiques de l’ANSSI la préparation à « une crise majeure ».

Et bien, NIS v2 formalise le réseauEU-CyCLONe, porté par l’ENISA, dont justement les tâches sont de préparer et de coordonner la réponse aux crises cyber d’envergure, ainsi que de partager la connaissance entre les états membres.

Cela en dit long à mon sens les moyens et la sophistication des attaques qui ciblent notre économie et tout types d’organisation dans des objectifs parfois financiers, d’intelligence économique ou encore d’hacktivisme, là ou à l’échelle d’un pays il est très compliqué de s’attaquer aux assaillants qui sont des personnes liées à des organisations souvent internationales. C’est ainsi qu’Europol intervient également régulièrement dans les affaires de cybercriminalité. La dernière communication en date sur le sujet est l’arrestation de membres du groupe de ransomware « Ragnar Locker ».

Outils

Vulnérabilités

Produit OpenSource que vous pouvez déployer « On Premises » mais aussi disponible en SAAS.

Créez vos abonnements sur les technologies qui vous concernent pour être rapidement informé des vulnérabilités publiées.

Une chambre forte digitale

« qui sécurise la pérennité opérationnelle de votre PME »

Un autre aspect de la sécurité, celui de la protection du savoir et de la transmission de son dirigeant.

Mise en œuvre sécurisée d’un CMS

Un guide des essentiels de l’ANSSI en 2 pages avec 10 recommandations à suivre lors de la mise en œuvre sécurisée d’un CMS (au hasard, un WordPress !).

Restez Connecté – Abonnez-vous à Notre Newsletter

Une newsletter mensuelle, pour tout ceux qui ont à traiter de près ou de loin les aspects du numérique et de sa sécurité. Directions générales, administratives, informatiques, techniques…

Consulter les précédentes actualités.